Principales errores en la seguridad informática de las empresas

Últimamente estamos escuchando y en el peor de los casos, sufriendo ataques informáticos que están perjudicando el funcionamiento de empresas y de servicios que utilizamos

MANTENIMIENTO, OUTSOURCING Y SEGURIDAD INFORMÁTICA

YMANT / Seguridad

Últimamente estamos escuchando y en el peor de los casos, sufriendo ataques informáticos que están perjudicando el funcionamiento de empresas y de servicios que utilizamos

El código malicioso es lo que vulgarmente conocemos como virus o malware. Las empresas destinan un gran esfuerzo en luchar contra estas amenazas, por eso

El snapshot se le conoce de muchas formas y en ocasiones se confunde con otros sistemas de seguridad como las backups. Las snapshot, también denominadas

Descargar software ilegal tiene consecuencias más allá de las legales. Incluso cuando nunca tengas un problema con la ley, desempeña unos riesgos de los que

Debido a que suele haber mucha confusión por parte de los usuarios entre los hackers y crackers, hemos querido desarrollar este artículo con el objetivo de explicaros sus

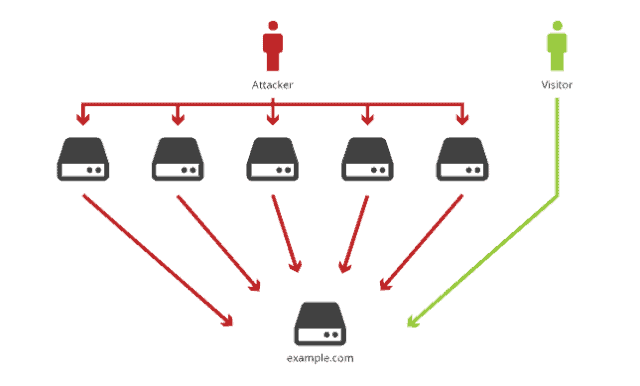

En seguridad informática se considera un ataque de denegación de servicio el uso de diferentes técnicas con la intención de hacer que un servicio no

La criptografía (palabra derivada del griego compuesta de los axiomas criptos (oculto) y grafé (escritura)) se consideraba tradicionalmente como el conjunto de técnicas que, dentro

Sniffers, captación de información y tráfico en redes ¿Qué es sniffing o un sniffer? En informática se utiliza la palabra inglesa sniffer para identificar aquellos sistemas

Plan de recuperación ante desastres Un plan de recuperación ante desastres, conocido por las siglas inglesas DRP (Disaster Recovery Plan), es un documento que incluye

Hay una máxima que dice que la información es poder. La información de nuestra empresa (contabilidad, facturación, contactos, contratos, etc.) es muy sensible por lo

La definición teórica de una base de datos es bastante poco agraciada: una base de datos es todo conjunto de datos pertenecientes a un mismo

Existen dos grandes bloques de direccionamiento IP: el privado, que utilizamos dentro de la empresa, y el público, que es que se utiliza en Internet.

Aviso sobre Cookies en las webs Seguro que navegando por Internet te has encontrado, sobretodo en las páginas españolas, un aviso en el que se

DMZ una red desmilitarizada En seguridad informática se utiliza la expresión «zona desmilitarizada», más conocida por las siglas inglesas DMZ (DeMilitarized Zone), a una red local

La importancia de las copias de seguridad en su empresa Cuando se trata de la protección de los datos empresariales, las copias de seguridad desempeñan

Auditoría de Seguridad Informática. ¿Qué es?. Una auditoría de seguridad informática (al igual que las de estado financiero), busca analizar la información de los sistemas informáticos para

¿ Qué es un hacker ? Aunque muchas veces son mencionados en películas, series e incluso en los informativos generalistas el concepto de «hacker» suele ser

Cada día se detectan fallos de seguridad y bugs en aplicaciones y sistemas operativos. El mundo de la seguridad informática y la caza de fallos,